勒索病毒再袭医疗,如何构建安全可视的自安全医院内网

Category: 行业新闻近日,Globelmposter勒索病毒出现最新变种,加密后缀形式为“奥林匹斯十二主神名字+666”,典型后缀有Ares666、Zeus666、Aphrodite666、Apollon666等,预估后续会不断出现以其他主神命名的加密后缀。 “十二主神”版本为“十二生肖”(即Globelmposter3.0)的升级版,该病毒目前依然无法解密,已有多家医院及医疗机构服务器感染病毒,业务瘫痪,危害巨大。

医疗行业一直以来便饱受勒索病毒的危害和困扰。从WannaCry、Petya、坏兔子,再到此次爆发的Globelmposter,瞄准的主要目标都是医院。2018年,在短短的三个月时间内,全国就有300家以上的三甲医院遭受勒索病毒不同程度的攻击感染。

攻击者挑选医院作为首要攻击目标,一方面在于医疗数据价值极高,与患者的隐私、就诊息息相关;另一方面医疗业务对连续性的要求极高,一旦业务中断,对民生带来的影响不可估量;其次,医院信息化管理人力相对医院复杂的业务系统、大量的终端及网络端点而言,显得尤为不足,因此当病毒事件发生时,院方往往会选择以最快的方式恢复业务,也就给了攻击者可乘之机。

医院传统安全建设关注点为数据中心及互联网出口侧,而内网本身的安全基本是空白,对于内网发起、主动传播的勒索病毒及其他安全威胁缺乏管控手段,单点风险极易在内网中迅速扩散。统计数据也与该情况相符:在医院内网中,勒索病毒的攻击源91%来自于局域网内部。在互联网+医疗健康大背景下,医院信息化平台不断开放,医院的网络安全建设更应从整网的角度出发,重视对业务连续性的保障,简化运维管理。

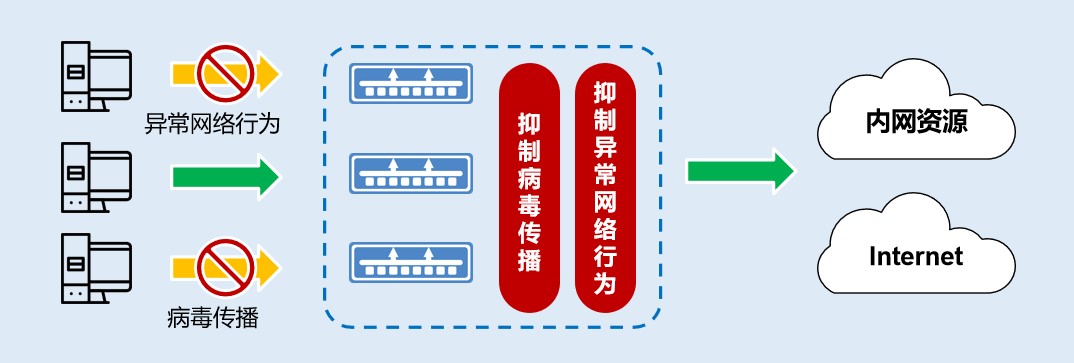

美襄科技LSW3600-SE、LSW5662-SE系列自安全交换机可部署于接入、汇聚等网络位置,支持对接入网络中的终端实施病毒传播行为检测,一旦终端出现疑似病毒传播行为即可快速定位,可天然抵御WannaCry、WannaMine、Petya、BadRabbit等蠕虫病毒在内网的传播扩散。

自安全交换机更支持与自安全控制器联动,可对包括Globelmposter在内的勒索病毒等进行精确定位、确诊。同时,针对放射科、检验科、超声科等重点科室,可实现其核心业务协议级业务保障,通过部署白名单策略,使得只有授信终端访问授信业务,对终端及PACS等核心服务实现白名单防护,杜绝安全风险。

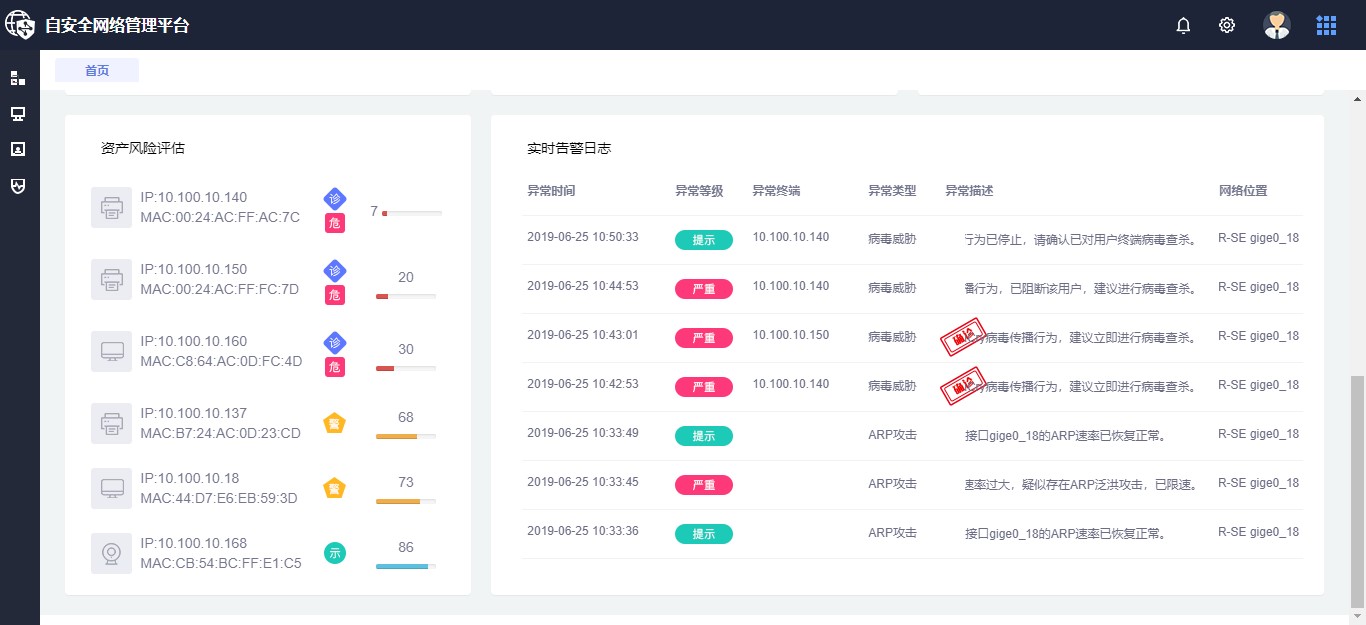

除此之外自安全网络解决方案还为用户提供直观的内网可视化手段,对内网中的病毒威胁、网络攻击、环路异常等常见故障进行溯源、实时追溯威胁发生的网络位置;通过“内网一键运维”模块,用户还可以快速对内网终端及威胁进行自动化排查和处置,保障网络稳定运行。

除了部署美襄科技自安全网络解决方案以外,日常的查漏补缺也必不可少:

- 1.在日常管理上,针对内网资产存在的高危漏洞、弱口令、开放的高危端口等情况,要及时进行补丁修补、增强密码强度、尽量关闭不必要的服务端口;

- 2.美襄科技慧眼检测工具,可帮助用户快速扫描排查内网资产信息及漏洞风险情况

关注官方微信

关注官方微信